Das Google Sicherheits Research-Team überraschte kürzlich mit der Meldung einer erfolgreichen SHA-1-Kollision. Unsere VPN Experten haben überprüft, welche Konsequenzen dies für VPN-Anwender hat.

Wofür braucht man SHA-1?

SHA-1 ist eine kryptografische Hash-Funktion, die dazu dient, Signaturen und andere sicherheitsrelevanten Dateien zu verifizieren. Einfacher gesagt, damit kann schnell überprüft werden, ob ein File respektive eine digitale Signatur auch tatsächlich echt ist.

Warum gab es soviel Aufregung zu dieser Meldung?

In den vergangenen Jahren hatten Forscher nur Theorien aufgestellt, ob es es möglich sein könnte ein Fake File zu erstellen, das mit einer authentischen SHA-1-Signatur übereinstimmt. Es war nur eine Frage der Zeit und der verfügbaren Technologie, wann dies irgendwann realisiert werden könnte.

Und genau das ist nun passiert: das Google Team setzte clevere Techniken und seine unglaubliche Server-Infrastruktur ein, um eine Fake-PDF-Datei mit dem selben SHA-1 Hash wie das Referenz-File zu erstellen.

Wie hängen SHA-1 und aktuelle VPN-Technik zusammen?

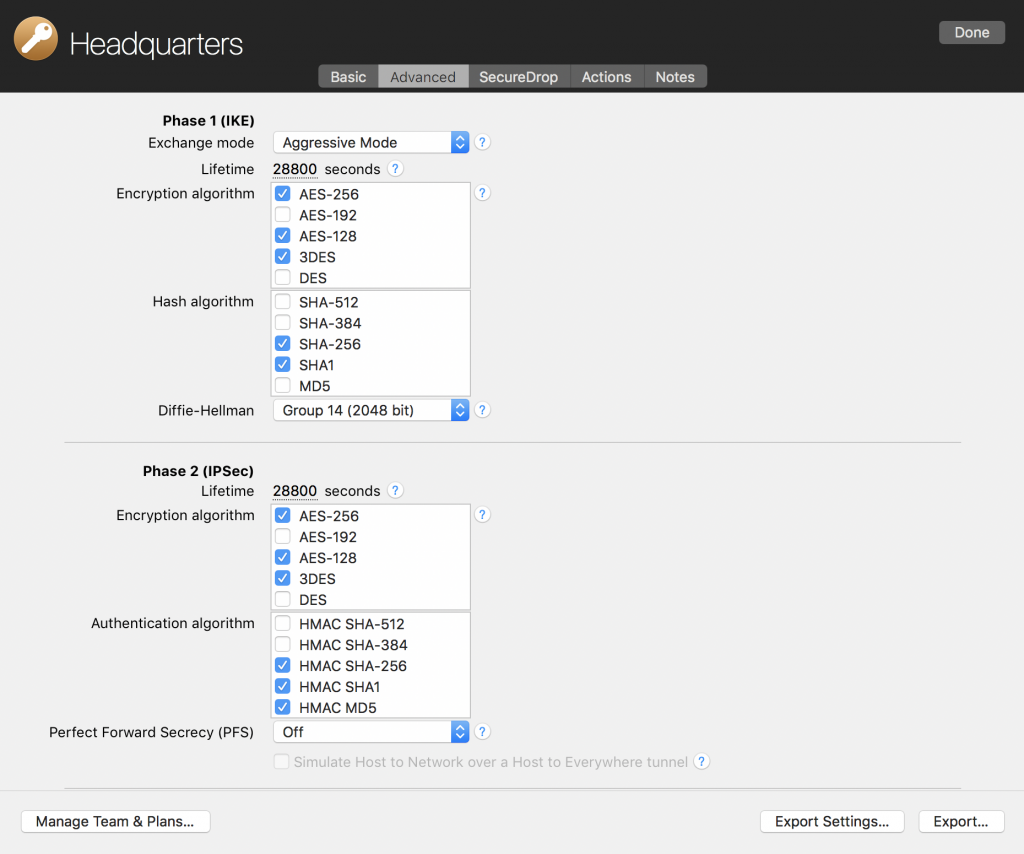

Wenn man ein VPN nutzt, durchlaufen Server und die VPN-Applikation verschiedene Schritte um auf jeder Seite zu verifizieren, ob es sich auch um die richtige Person handelt. Es gibt Phase 1: hier wird ein sicherer Tunnel für beide Seiten für die Kommunikation aufgebaut. Dann gibt es Phase 2: die den tatsächlichen VPN Tunnel aufbaut, der für die verschlüsselte Datenübertragung genutzt wird.

SHA-1 kann in beiden Setup-Phasen benutzt werden, um die die Authentizität der verschlüsselten Daten zu überprüfen. Dies wird auch von vielen VPN Systemen angewendet.

Entsteht so ein tatsächliches Sicherheitsrisiko?

Für ein einzelne Files wie beim PDF Beispiel oder einem Webseiten-Zertifikat hat Googles Studie definitiv gezeigt, dass der Wechsel zu SHA-2 ein wichtiger Schritt ist.

Bei VPNs, bei denen die Lebensdauer von Short-Keys begrenzt ist, ist das Risiko allerdings überschaubar. Zuallererst, um ein Fake-File wie in der gezeigten Google-Studie umsetzen zu können, würde eine Single-CPU 6.500 Jahre (!) benötigen.

In einem VPN-Tunnel wird ein SHA-1 Hash nur für einige Stunden benutzt, um dann wieder durch einen neuen Schlüssel ersetzt zu werden. Zusätzlich wird der Hash-Algorithmus dazu eingesetzt, um ein Paket zu verifizieren, das bereits verschlüsselt ist. Es gibt also gleich zwei effektive Sicherheitsebenen, die ein potentieller Angreifer durchbrechen müsste.

Sicher: Die verbreitete SonicWall TZ600 Gateway Hardware unterstützt AES (128/192/256 Bit) und ebenfalls SHA-2

Sicher: Die verbreitete SonicWall TZ600 Gateway Hardware unterstützt AES (128/192/256 Bit) und ebenfalls SHA-2

Extraschutz: SHA-2 mit aktueller VPN-Verschlüsselung kombinieren

Die aktuellsten VPN Gateways auf dem Markt unterstützen heutzutage SHA-2 Hashes (beispielsweise: SHA-256, SHA-384 or SHA-512). Dies sind moderne SHA-Varianten, die nicht geknackt werden können. SHA-2 wird von VPN Tracker bereits seit 2015 unterstützt und wird als Grundeinstellung von populären VPN Anbietern, einschließlich SonicWALL, verwendet.

Sicherheitseinstellungen in VPN Tracker 365: VPN Tracker unterstützt SHA-2 bereits seit 2015

Die Zukunft

Unsere VPN Experten empfehlen immer die sicherste Methode, wenn es um sensible Daten geht. Anwendern raten wir somit auf den SHA-2-Algorithmus wechseln, falls das eingesetzte VPN Gateway diesen bereits unterstützt. SHA-1 bleibt dennoch „relativ“ sicher, wenn man die kurze Short-Key-Lebensdauer in Betracht zieht und wenn man immer zusätzlich moderne Hochsicherheitsverschlüsselungs-Algorithmus wie AES-128, AES-192 oder AES-256 verwendet.